来源信息

- i春秋

- 题目名称:Hello World

- 类型:Web

- 难度:★★★☆☆

- 题目地址:链接

解题过程

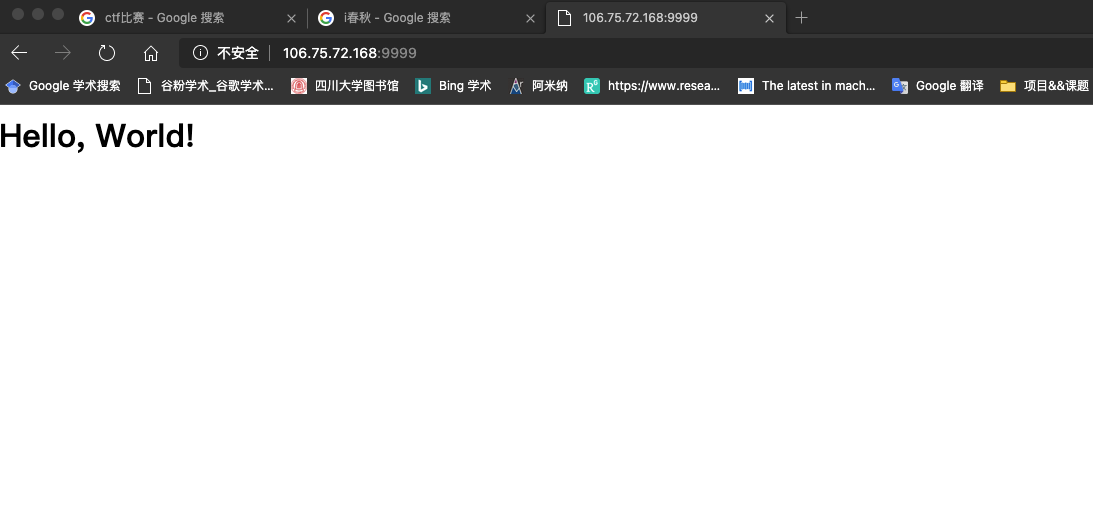

打开链接直接看到的就只有Hello World,其他什么信息都没有。

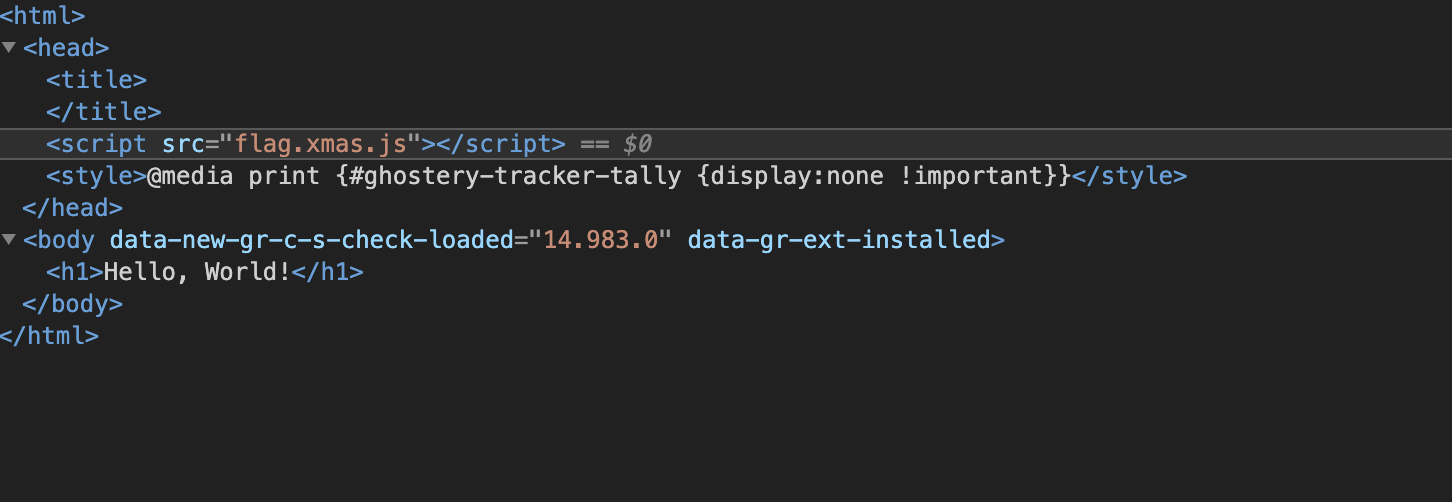

第一翻译就是F12看源码了,常规操作。打开就能看到**flag.xmas.js**

第一反应就是flag可能与这个文件有关系。接下来就是寻找该文件。

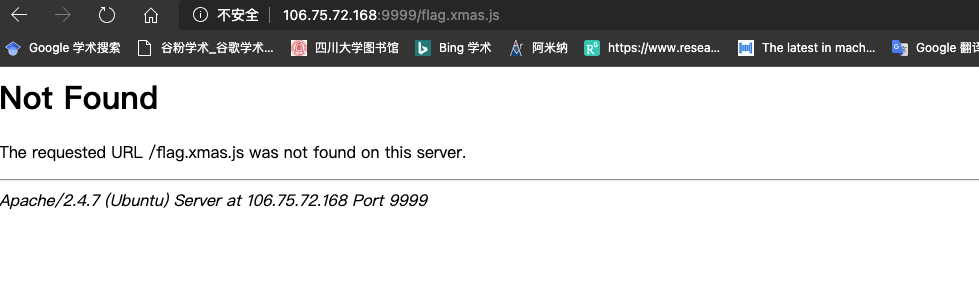

首先试了一下了 http://106.75.72.168:9999/flag.xmas.js 发现啥也没有,只能想想其他的方法了。

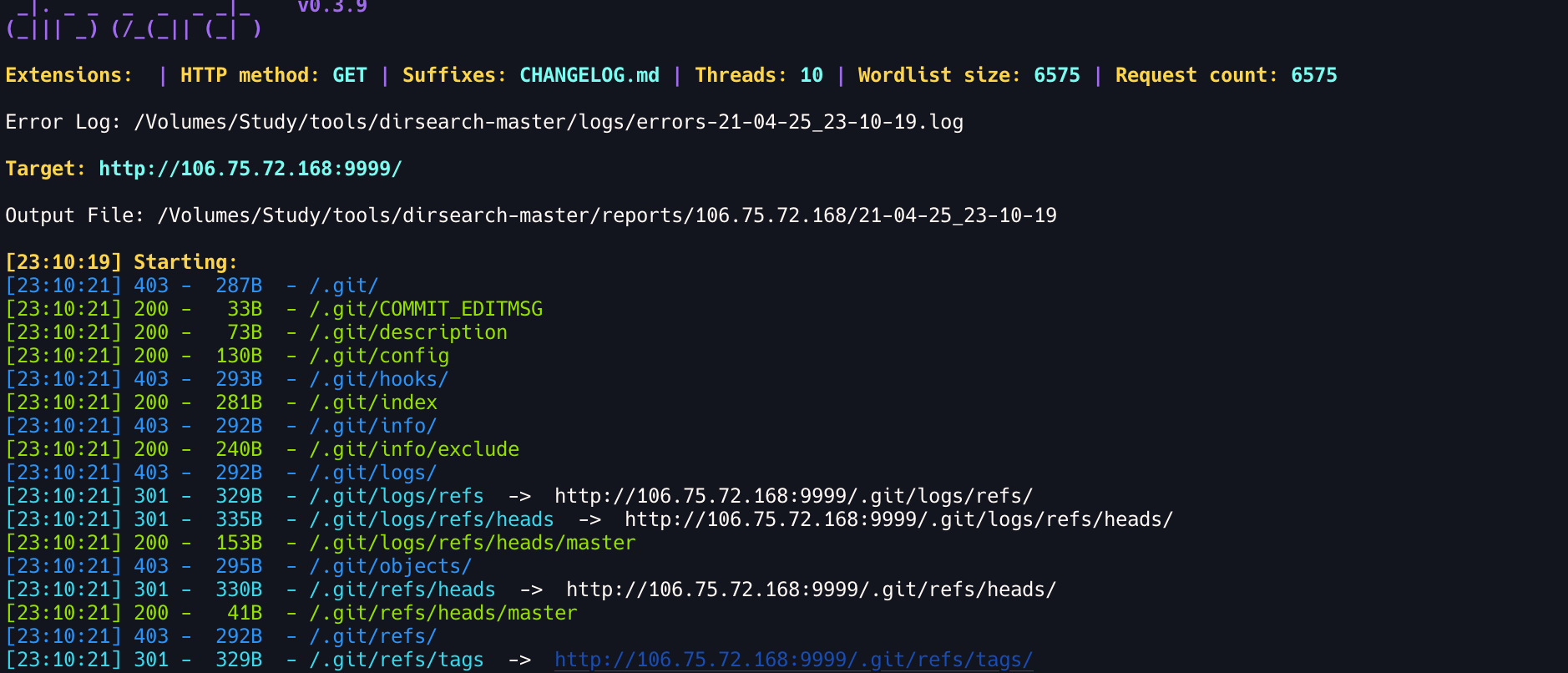

然后想想可能路径不对,就尝试用dirsearch扫描一下服务器的目录文件。

果然有重大的发现,目录中有很多的git文件,第一反应就是git源码泄漏。

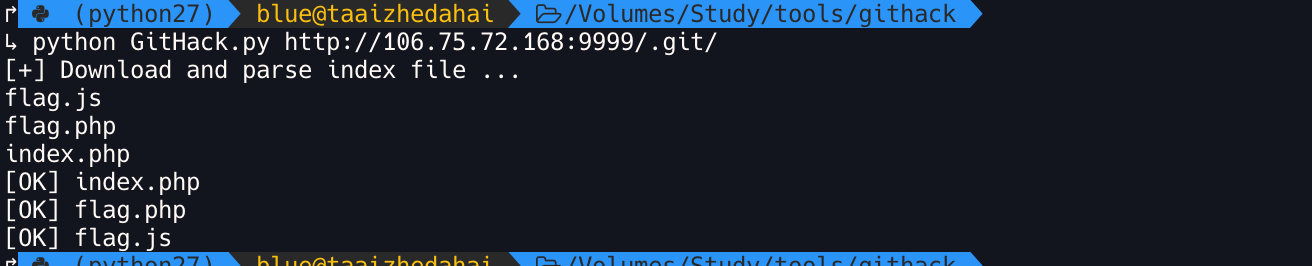

于是尝试使用githack去抓他的源码。果然有发现,找到了flag.js和flag.php.

三个文件中index.php就是那个hello world界面,没啥用。

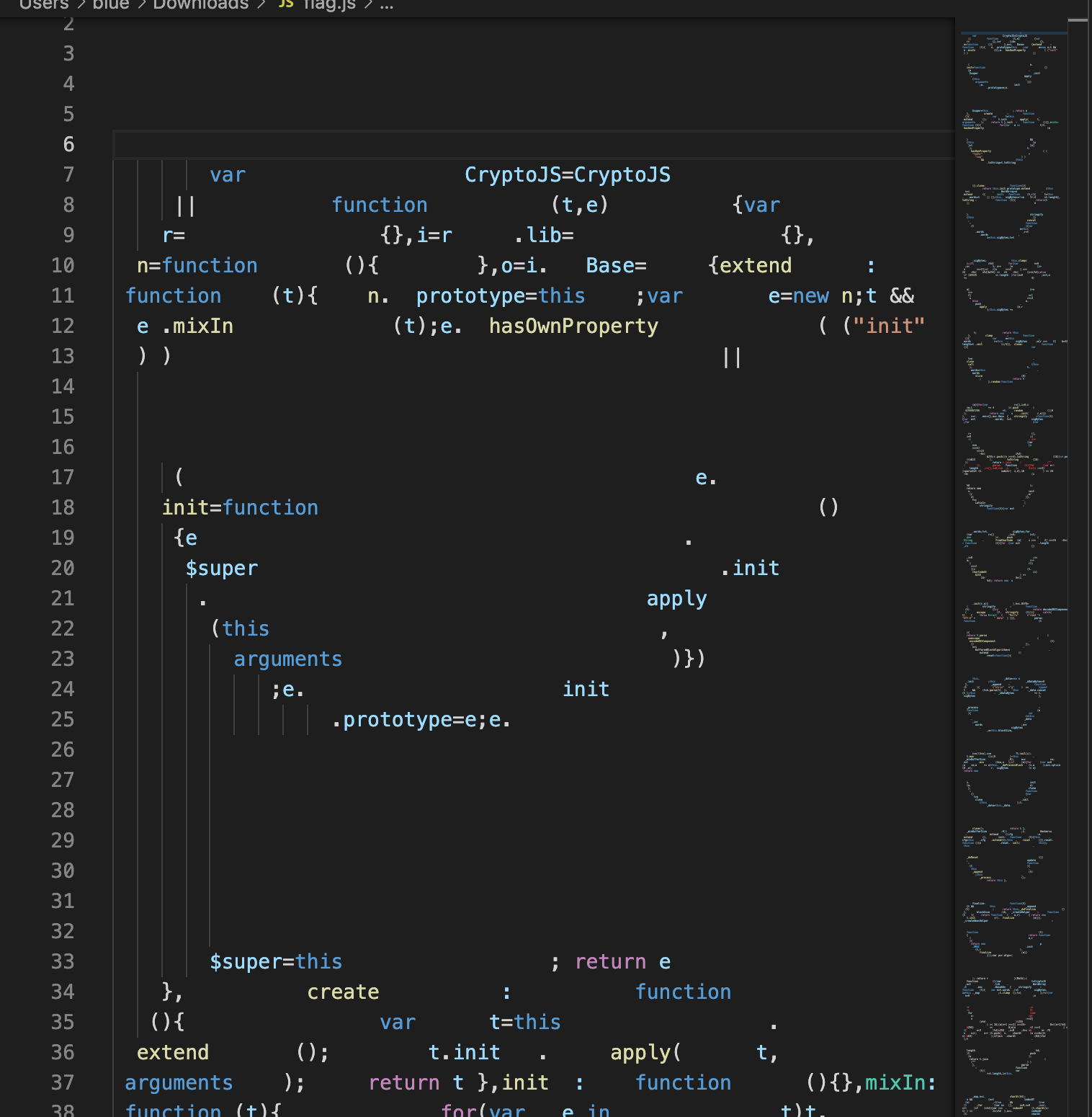

flag.js 看着像是一个用来加密的js文件,但是非常的乱,啥也看不了。

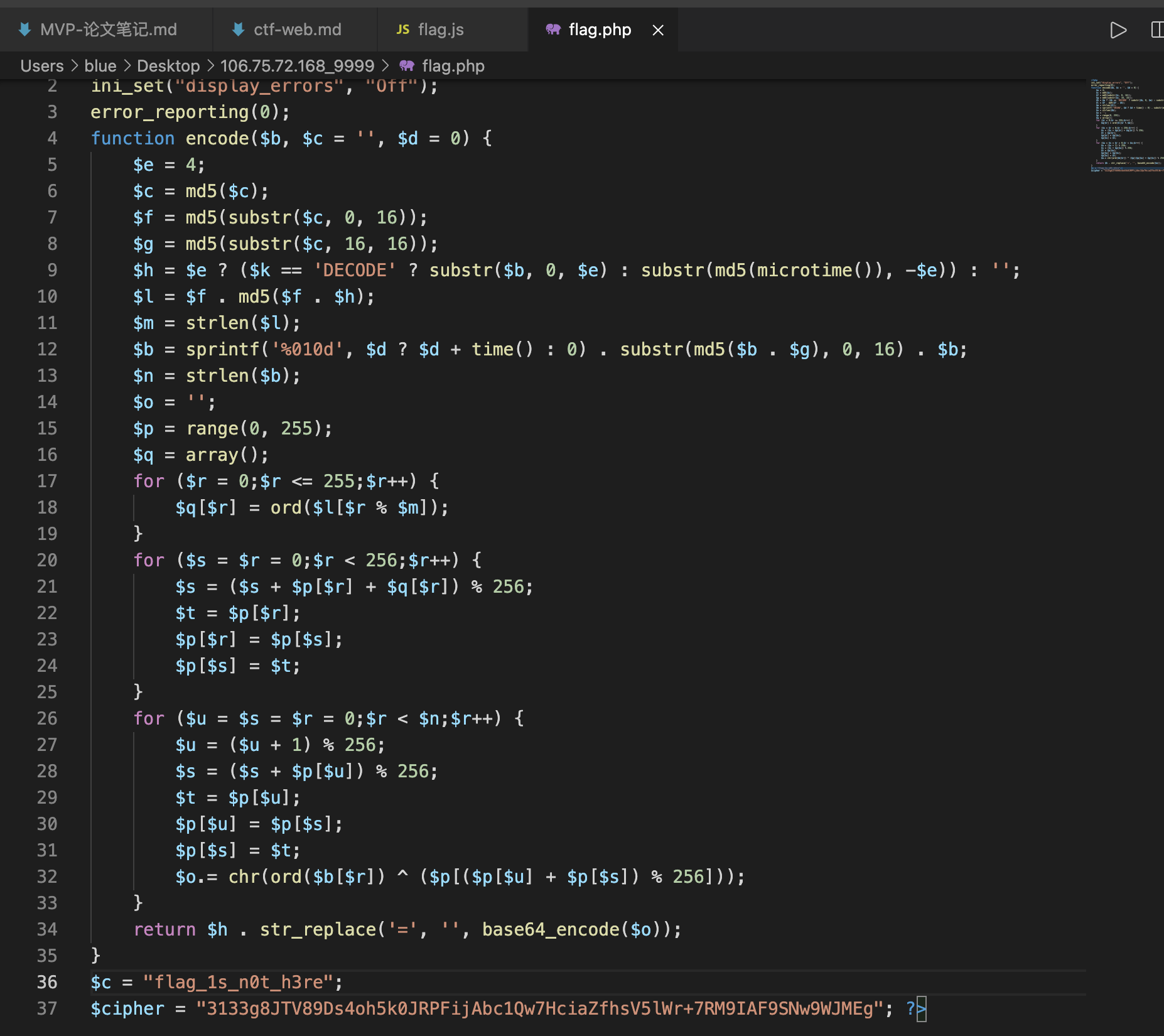

flag.php文件,同样也是一个编码的文件,但是不知道怎么解。同时看到下面提示的变量c,flag_is_not_here。应该就是说flag不在这里。

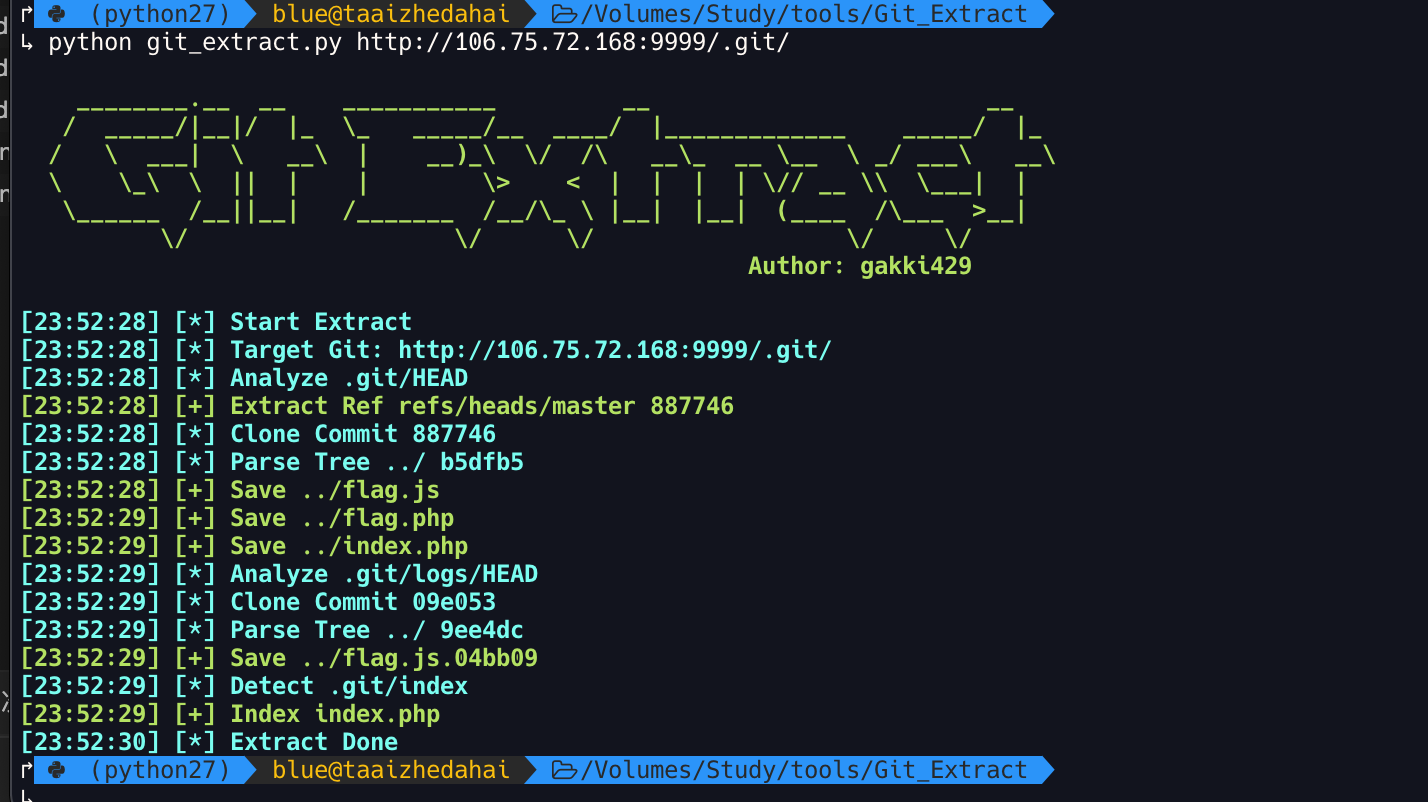

分析了半天的flag.js实在是看不下去了,然后找了wp,发现自己踩了一个坑。wp中说git泄漏中有两个flag.js文件,但是我使用githack只抓到了一个,于是重新换了一个工具,找到了另一个文件。

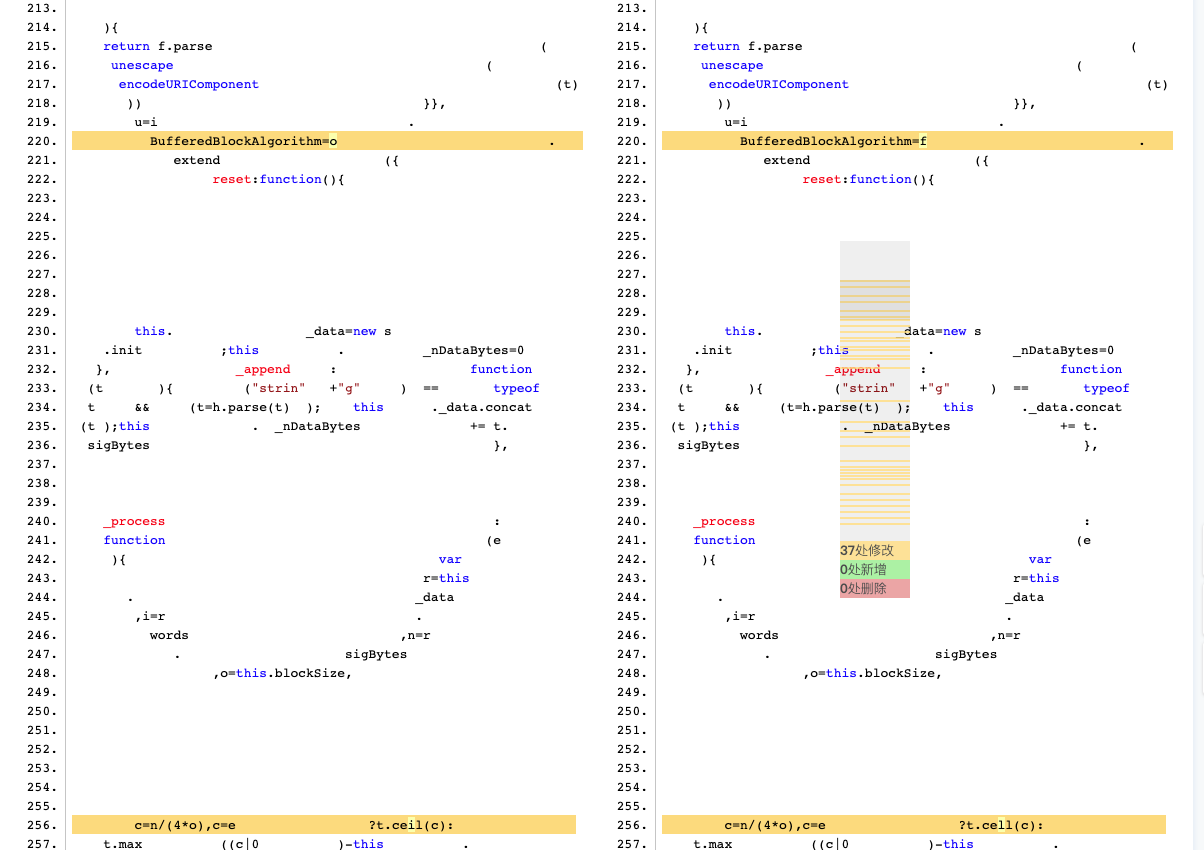

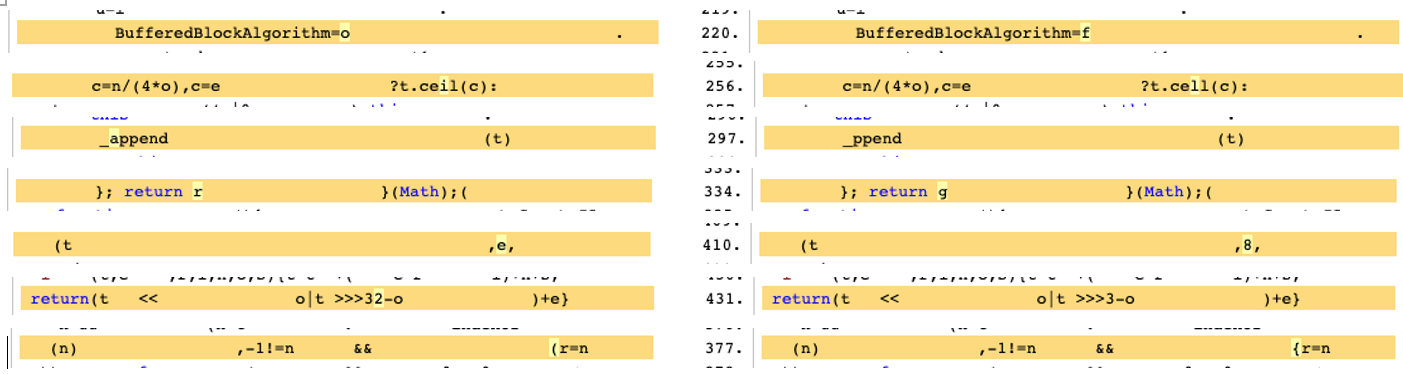

git中包含两个flag.js文件,也不知道这两个文件有啥区别,直接用站长之家在线diff工具看一下不同。

仔细对比了这37处不同,发现就是flag。

如果说缺了字符的话,就以flag.js为准,如果说字符不同的话就以flag.js.04bb09为准

flag{82efc37f1cd5d4636ea7cadcd5a814a2}